Langflow CVE-2025-57760权限提升漏洞

GHSA-4gv9-mp8m-592r:Langflow 中的权限提升漏洞

摘要

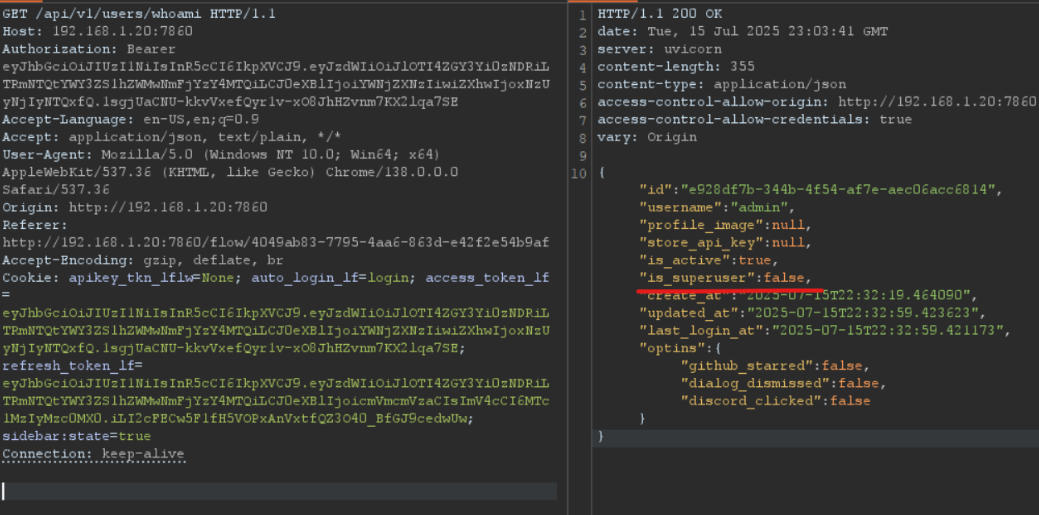

Langflow 容器中存在一个权限提升漏洞,已通过 UI 注册为普通(非管理员)账户的认证用户,若拥有远程代码执行(RCE)访问权限,可调用内部 CLI 命令 langflow superuser 创建新的管理员用户。这将导致攻击者获得完全的超级用户访问权限。

该漏洞已在 Langflow 1.5.1 版本中修复。

详细描述

在 Langflow 容器环境中,当用户通过 UI 注册为普通用户后,若该用户具备远程代码执行能力,可利用 langflow superuser 这一内部 CLI 命令创建新的超级用户账户。由于该命令在设计上未对调用者的权限进行严格校验,导致普通用户能够通过此方式提升至超级用户权限,进而获得对系统的完全控制,包括访问所有数据、修改系统配置等敏感操作。

详细漏洞说明请见: https://github.com/langflow-ai/langflow/security/advisories/GHSA-4gv9-mp8m-592r

影响范围

- 受影响版本:Langflow 低于 1.5.1 的版本

- 不受影响版本:Langflow 1.5.1 及以上版本

修复措施

用户应立即将 Langflow 升级至 1.5.1 或更高版本,以修复此权限提升漏洞。升级后,langflow superuser 命令将受到严格的权限控制,仅允许已存在的超级用户执行。

缓解措施

在无法立即升级的情况下,可采取以下临时缓解措施:

- 限制普通用户的远程代码执行权限,避免其获得调用 CLI 命令的能力。

- 加强对容器环境的访问控制,防止未授权用户获取容器的操作权限。

参考信息

- 相关 CVE 编号:CVE-2025-57760

- Langflow 官方安全政策:Security Policy

以上是 Langflow CVE-2025-57760权限提升漏洞 的全部内容, 来源链接: yudiai.com/flows/10005.html